«Волшебная тирьямпампация»: как технологии в кино вызывают у программистов фейспалм

Разбираемся, при чём тут магия и как на самом деле работает god mode Тони Старка.

В современных блокбастерах компьютерные технологии часто показывают настолько упрощённо, что настоящие программисты и IT-специалисты хватаются за голову. Хакер за пять минут проникает на сервера Пентагона. На кадрах с уличных камер можно разглядеть рисунок шин у машины злодея. А если по синему экрану бегут белые буквы — ну всё, ваш компьютер взломали.

Но реальный мир IT — это не мгновенные взломы и ловкие соло на клавиатуре, а сложные протоколы безопасности, многоступенчатые ограничения, долгие подготовительные этапы. Мы собрали несколько типичных примеров «волшебных технологий» в кино и попросили экспертов рассказать, что они об этом думают.

«Хакер за пять минут взломает любой сервер»

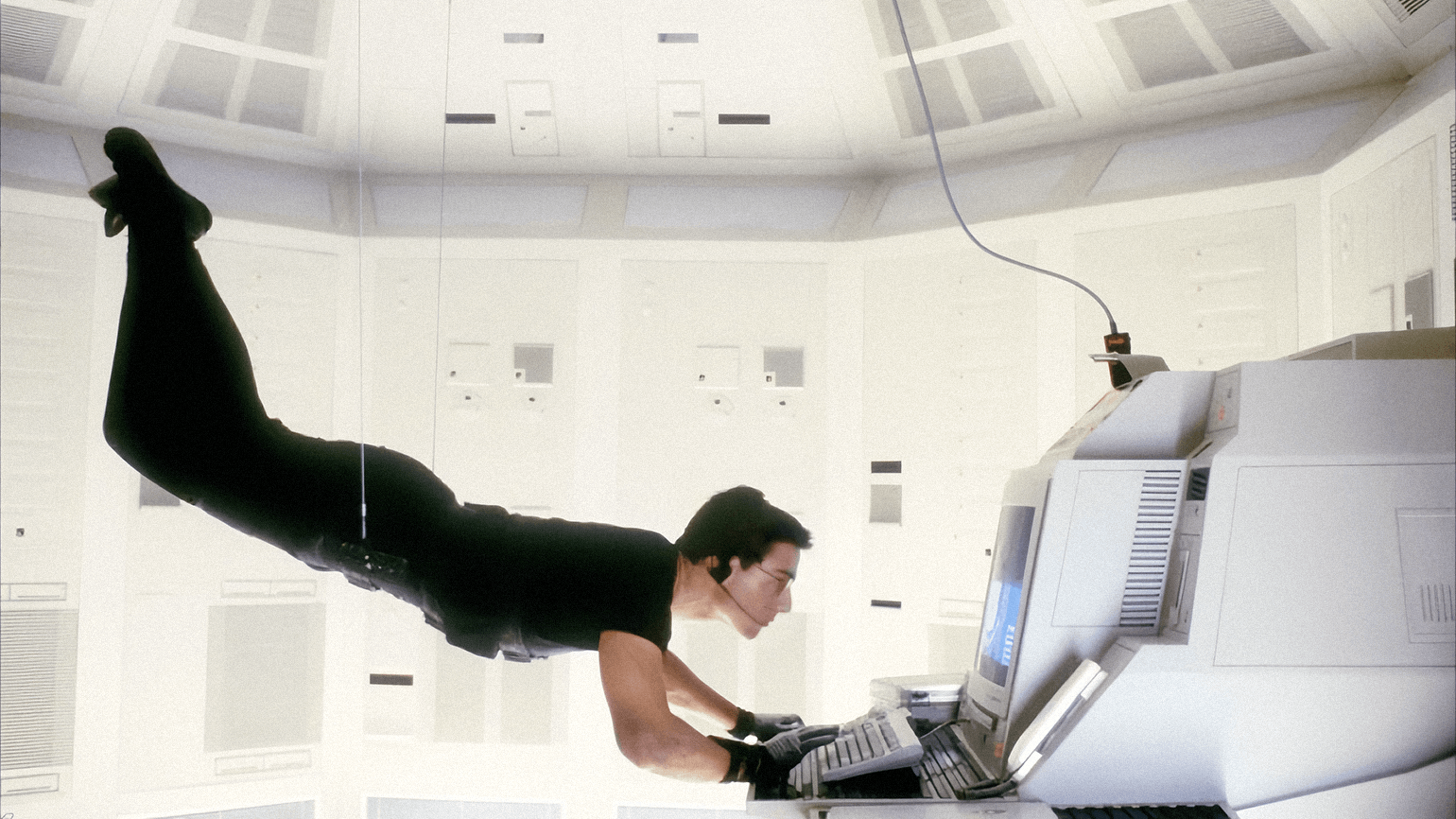

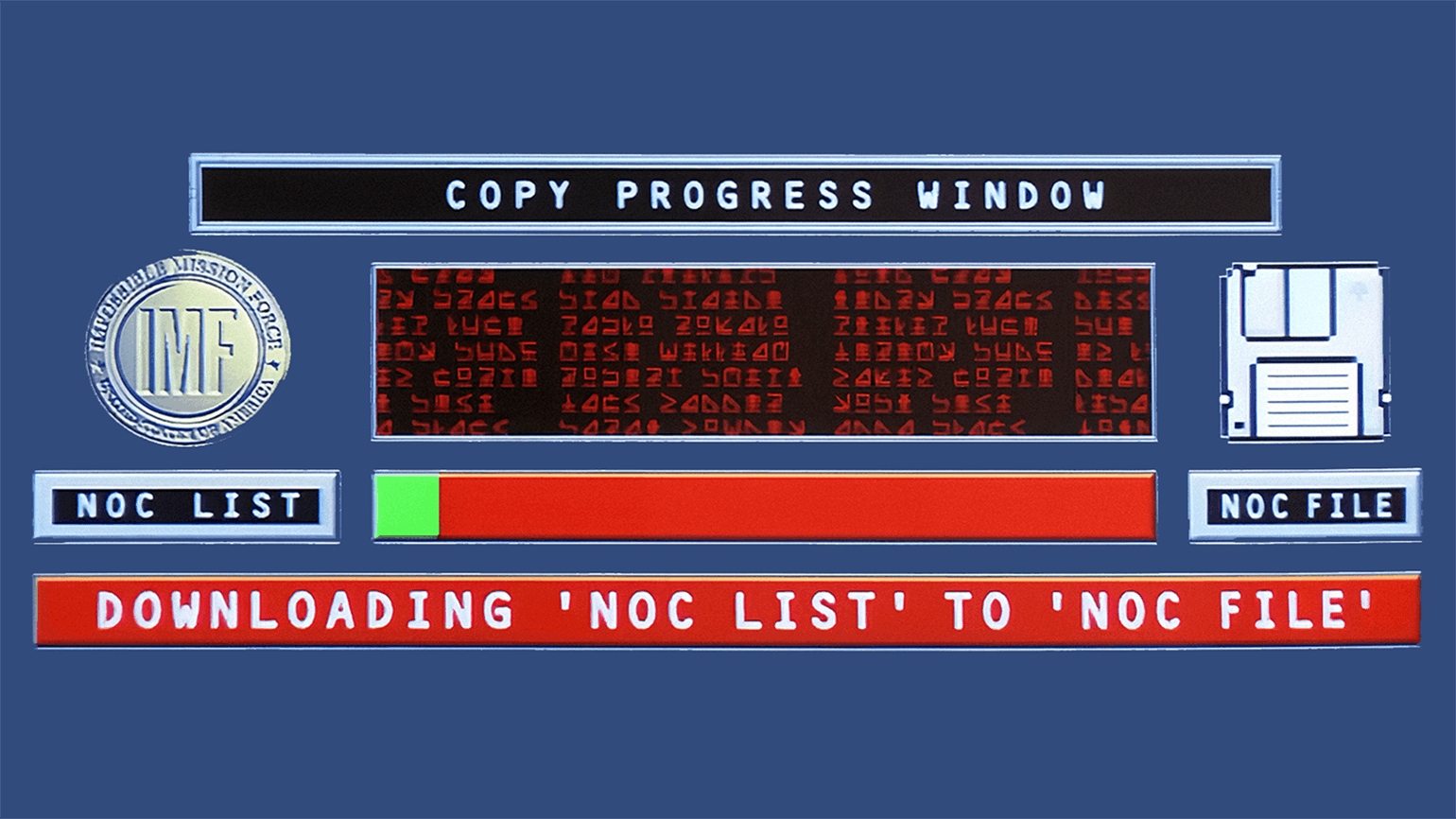

В шпионских боевиках регулярно встречаются сцены, в которых герой несколькими нажатиями клавиш взламывает сверхсекретные серверы ЦРУ или МИ-6 и моментально получает доступ ко всем тайнам. Например, в фильме «Миссия невыполнима» 1996 года суперагент Итан Хант вводит пару команд — и вот он уже копирует защищённые файлы из системы ЦРУ.

Это, конечно же, чистая фантастика. Подключение к чужой сети — не то же самое, что подключиться к Wi-Fi. Реальный взлом требует множества этапов: исследования системы, сбора информации, поиска уязвимостей, обхода защит и многократных проверок.

Фёдор Завидия

Программист, разработчик компьютерных игр, участник Gamebox, прошёл курс «Психология видеоигр» в Skillbox

— Для входа в защищённые сети требуется много подготовительных этапов. И если такая большая работа проделана и планируется регулярное использование такой дыры, для эстетики можно даже добавить себе красивый интерфейс.

Самые защищённые сети — те, которые не подключены к глобальной сети. Для входа в них нужно физически подключить внешний интернет к одному из узлов сети — например, вставив туда какой-нибудь мобильный модем.

В других случаях достаточно социальной инженерии, чтобы убедить ничего не подозревающего пользователя защищённой сети запустить программу на своем устройстве от своего имени.

И вот уже после этого можно парой команд, запускающих сколько угодно различных необходимых процессов и других команд, пользоваться заранее настроенной дырой в безопасности.

«Изображения можно увеличивать до бесконечности»

В фильме «Враг государства» 1998 года герой Джека Блэка изучает записи с камер наблюдения и с помощью обычного зума находит детали, которые не видны невооружённым глазом.

А в фильме «Ограбление по-итальянски» (2003) один из главных героев через камеры дорожного наблюдения умудряется рассмотреть изображение в деталях и рассчитать габариты шин грузового автомобиля.

Сцены, в которых нечёткие видео с камер наблюдения «докручивают» едва ли не до 4K-разрешения, противоречат физике. Пиксели, которых не было изначально, не создать простым зумом. Современные технологии искусственного интеллекта и суперразрешения действительно позволяют улучшить качество, но только если исходные данные или структурная информация это позволяют. Магический зум из ничего — не более чем кинотрюк.

По одному кадру улучшить изображение достоверно, конечно, не получится. Но камеры наблюдения могут записывать видео без сжатия, и кадры с находящихся рядом камер могут иметь дополнительные данные об объекте. Если совместить побольше кадров одного и того же объекта низкого качества, из этого можно получить усреднённое, но более детализированное изображение.

Современная фотограмметрия может создавать 3D-модели по нескольким фотографиям, и чем фотографий больше — тем точнее будет итоговая модель.

Что касается камер дорожного наблюдения, они располагаются стационарно, настраиваются и калибруются так, что могут измерять скорость проезжающего автомобиля под углом к его траектории движения. Зная позицию камеры и относительное положение объекта на проезжей части, можно вычислить его размеры по проекции изображения. Немного школьной геометрии и арифметики. А если это можно вычислить, то, значит, и программа такая теоретически может существовать.

Фёдор Завидия

«Если компьютер взломали, он покажет синий экран»

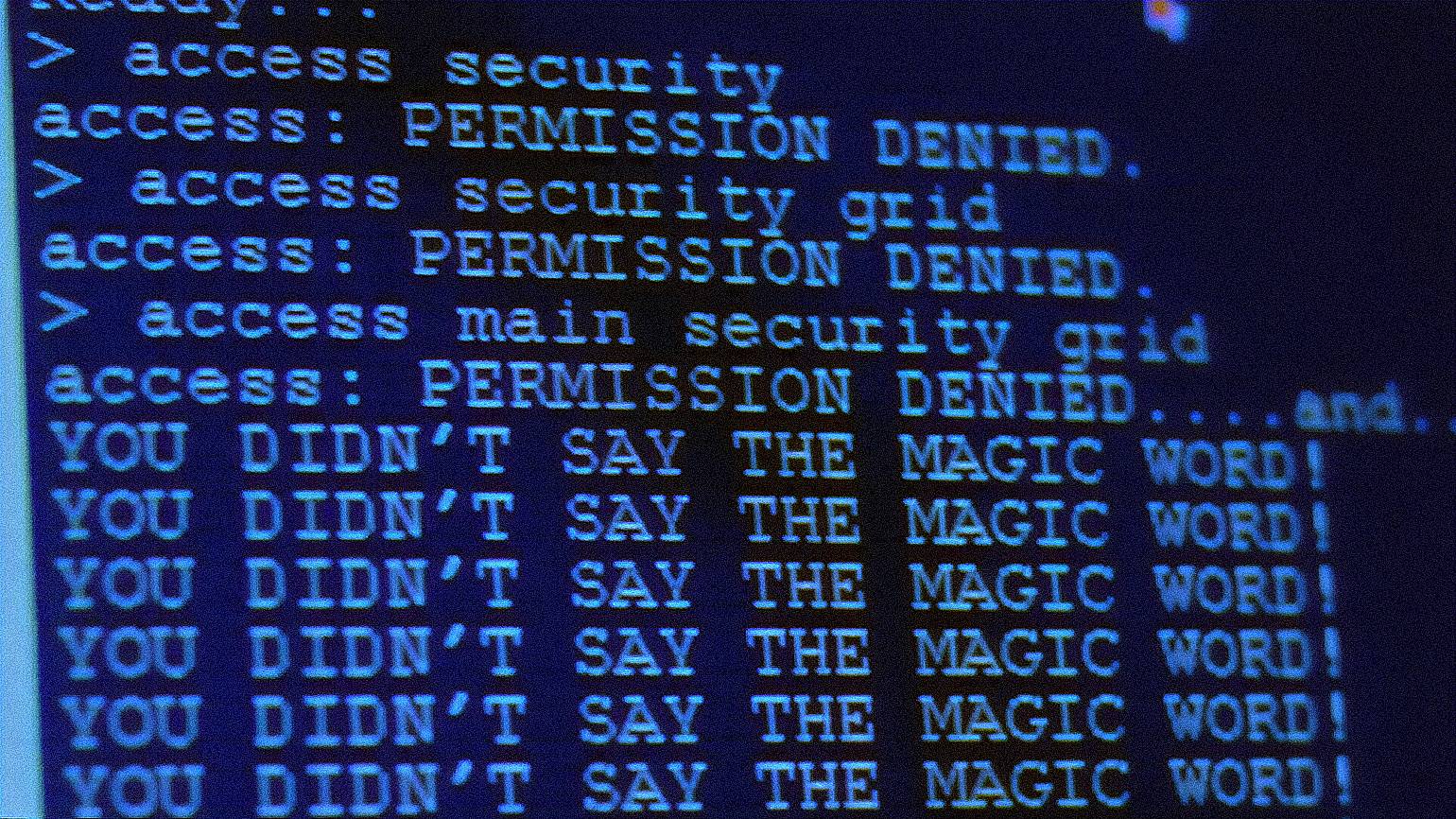

В фильме «Парк Юрского периода» 1993 года главный инженер парка пытается подключиться к системе безопасности, но терпит неудачу из-за того, что его компьютер взломан. Зритель при этом видит синий экран с надписью «YOU DIDN’T SAY THE MAGIC WORD!» («Ты не сказал волшебное слово!»).

Образы терминалов с бегущим зелёным или синим кодом в стиле «Матрицы» — устаревший и ложный стереотип. Реальные хакеры используют обычный командный интерфейс и специализированные инструменты (Nmap, Wireshark и другие), которые выглядят довольно прозаично и не похожи на визуальные спецэффекты кино. Пентестеры и специалисты по безопасности работают через сложный анализ и скрипты, а не бегущие фрагменты кода.

Леонид Савинов

Senior SWE по факту, программист III категории по трудовой

— Мы все (с разумными оговорками) понимаем, что такое художественная условность. Фейспалм чаще всего вызывает не неточность в изображении профессии, а лень сценаристов. Большая часть того, о чём говорится в статье, — обычная тирьямпампация: «У нас есть технология, благодаря которой герои…». Получается, что если технология не стоит в центре сюжета, совершенно неважно, что это за технология. Да и троп «гениальный герой играючи обходит матёрых спецов из проклятой ИБ» порядком поднадоел.

Тирьямпампация — термин, первоначально введённый братьями Стругацкими для любой технологии мгновенного перемещения в космическом пространстве. Позднее этим словом стали обозначать любую фантастическую технологию, которая не имеет научного обоснования и принципы работы которой не до конца понятны. А в сюжете она используется, потому что «ну надо».

«У крутых хакеров есть универсальный интерфейс для всего»

Иногда для взлома или управления сложными системами героям фильмов достаточно всего одного гаджета. Несмотря на то, что в реальности существуют многофункциональные устройства для взаимодействия с различными системами, вроде Flipper Zero, их возможности значительно уступают тому, что можно увидеть в кино.

Так, в фильме «Железный человек 2» 2010 года Тони Старк с помощью своего суперсмартфона взламывает телевизоры в зале суда.

Александр Бабаскин

IT-журналист, технический эксперт редакции «Код» Skillbox Media, в прошлом — редактор в R-media, автор в журналах Bubble и «Код»

— Взлом телевизора в зале суда — неоднозначная сцена. С одной стороны, кажется фантастикой, что есть универсальный гаджет для перехвата управления любым устройством. С другой стороны, при определённых условиях хакер-миллиардер вполне мог бы это провернуть.

Для начала давайте поэтапно разберём, что произошло в этой сцене:

- Тони Старк открывает специальное приложение на своём смартфоне и активирует его. В интерфейсе он видит список доступных устройств в зале суда — вероятно, через сканирование локальной сети или Bluetooth. Он выбирает целевое устройство и инициирует процесс подключения для перехвата видеопотока.

- Затем Старк поднимает смартфон и направляет его на экран — жест «активации передачи». Устройство устанавливает связь с системой отображения и готовится вывести свой видеопоток.

- Смартфон Старка успешно устанавливает соединение с системой отображения. Надпись WELCOME MR. STARK и появление терминала подтверждают это: он перехватил управление выводом и заменил официальную презентацию своим контентом.

Обычный смартфон не обладает правами и инструментами для такого перехвата. Современные дисплеи, проекторы и медиасистемы используют защищённые каналы связи — WPA3, TLS, HDCP и другие протоколы, которые блокируют несанкционированное вмешательство. Даже при наличии уязвимости нулевого дня злоумышленнику нужно знать точную модель оборудования, версию прошивки и структуру сети.

Кроме того, смартфоны не могут управлять произвольной техникой без разрешений. Современные экосистемы вроде Apple HomeKit и Samsung SmartThings позволяют подключаться к бытовым устройствам, но только в рамках своей системы — через официальные API и с подтверждёнными правами доступа. Это работает для умных лампочек, термостатов, колонок и прочих приборов, но не для профессионального оборудования.

Наконец, мгновенная визуализация сети и сканирование устройств вокруг — художественный образ. В реальности такое обнаружение — сложная задача, которая требует длительного анализа трафика, протоколов, открытых сервисов и портов. Даже со специальными инструментами вроде Nmap или Wireshark этот процесс занимает время.

В итоге всё сводится к тому, что на обычном смартфоне без колоссальной подготовки подобный взлом невозможен. А теперь мы подходим к самому интересному: а что, если всю подготовку Тони провёл за кадром, а его смартфон — это миниатюрная версия какого-то суперкомпьютера?

Изображение: Smart Things / Skillbox Media

По фильму, Тони обладает технологиями, которые опережают весь реальный мир на 10–20 лет. Его «смартфон» — это как показать iPhone 17 Pro Max людям из 2005 года. Добавим к этому Stark Industries как поставщика критической инфраструктуры, у главы которой есть легальный административный доступ ко всему оборудованию.

Если Тони — суперпользователь всей инфраструктуры Stark Industries и эта технология установлена в зале, то иерархия доступа будет такой.

┌─────────────────────────────────────────┐

│ TONY STARK (God Mode) │

│ ┌───────────────────────────────────┐ │

│ │ CTO Stark Industries (Root) │ │

│ │ ┌─────────────────────────────┐ │ │

│ │ │ Системные администраторы │ │ │

│ │ │ ┌───────────────────────┐ │ │ │

│ │ │ │ Техподдержка │ │ │ │

│ │ │ │ ┌─────────────────┐ │ │ │ │

│ │ │ │ │ Пользователи │ │ │ │ │

│ │ │ │ └─────────────────┘ │ │ │ │

│ │ │ └───────────────────────┘ │ │ │

│ │ └─────────────────────────────┘ │ │

│ └───────────────────────────────────┘ │

└─────────────────────────────────────────┘

В этом случае он ничего не взламывал, а просто подключился к оборудованию своей компании как её законный владелец с максимальными правами доступа. Конечно, здесь возникает множество этических и юридических проблем: использование корпоративной инфраструктуры в личных целях, вмешательство в судебный процесс, несанкционированное изменение официальной презентации. Но с технической точки зрения такой сценарий теоретически возможен.

Есть и более сложные варианты. Например, Stark Industries могла заранее создать глобальную карту уязвимостей — своего рода «теневой интернет вещей». Когда Тони оказывается в здании суда, система уже знает всё о его инфраструктуре: конкретные модели телевизоров, версии прошивок. Смартфону остаётся лишь запустить готовый сценарий атаки.

«Компьютерные технологии существуют вне времени и пространства»

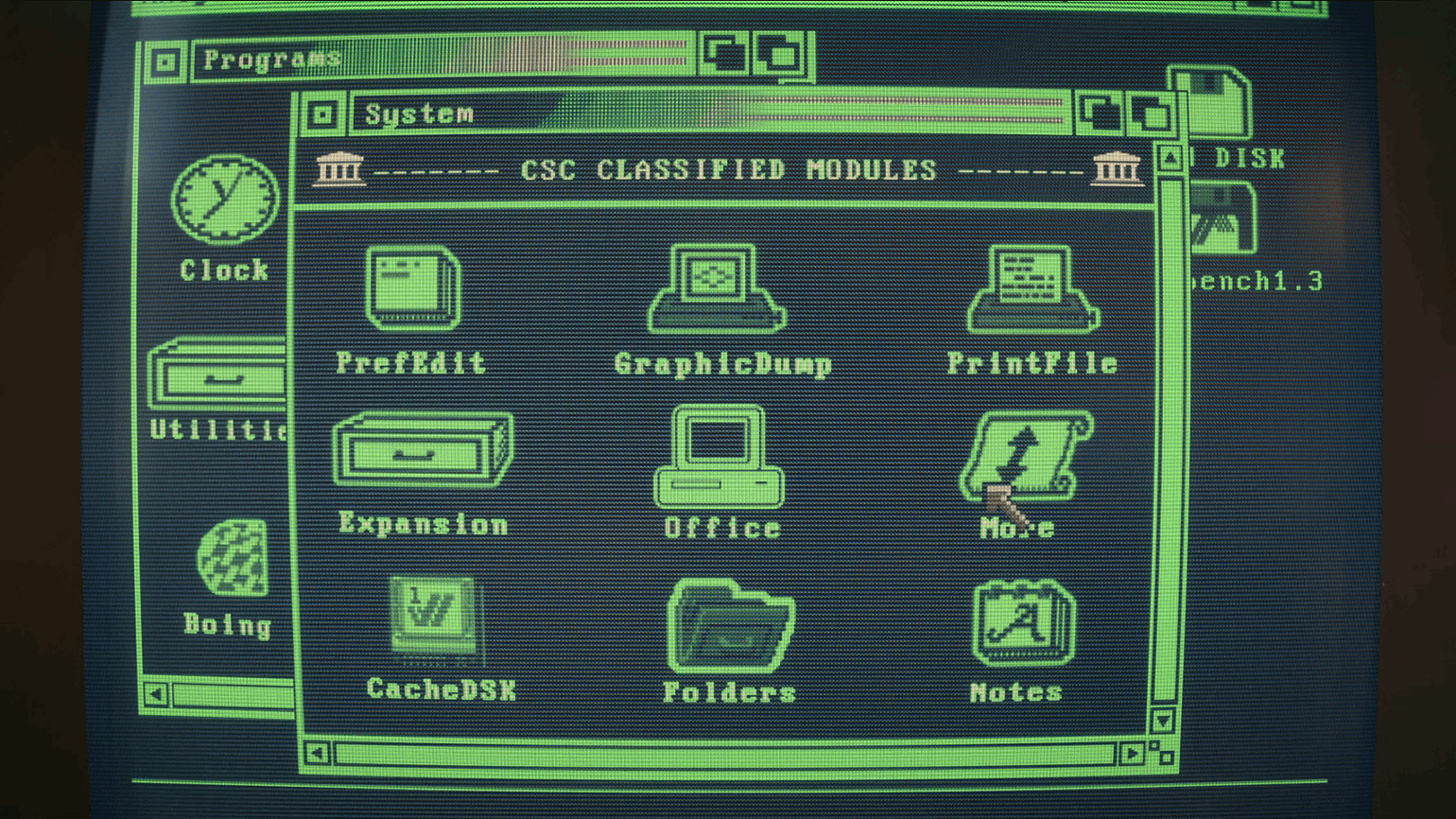

В кино часто смешивают эпохи, технологии и языки программирования. Как и с любыми техническими средствами в произведениях культуры, в фильмах и сериалах встречаются анахронизмы.

Так, в четвёртом сезоне сериала «Очень странные дела» герои в 1986 году печатают на старом компьютере (похожем на Commodore Amiga 1000) нечто, что зрительно напоминает код, а позже становится понятно: перед нами HTML. Язык разметки HTML появился в 1991 году, первый браузер — в 1993-м, а массовое использование — только в середине 1990-х. В 1986 году интернета как глобальной сети ещё не существовало. ARPANET существовала, но HTML там точно не работал.

HTML — это язык разметки, а не логики. Он не «взламывает» системы, не обрабатывает данные и не управляется клавиатурой в реальном времени. Без сервера, браузера и CSS это просто текст в угловых скобках.

Михаил Куцов

Senior web developer

— Этот эпизод похож на все примеры, описанные выше, — с той лишь разницей, что крутого хакера, пишущего «магические команды для взлома вообще всего» заменили на школьников, пишущих запрос в базу данных.

Слово «магические» тут не случайно. Технологии настолько усложнились, что обыватель воспринимает их как что-то непонятное и непостижимое, на грани волшебства. Практически любой современный инженер способен объяснить принцип действия аналогового телефона, но ни один инженер не способен уместить в голове все технологии, заставляющие работать привычный каждому смартфон. И такое обывательское восприятие может возникнуть не только у человека, далёкого от айти, но и у айтишника, специализирующегося на другом направлении.

Об истинных причинах фейспалма

Леонид Савинов

Senior SWE по факту, программист III категории по трудовой

— Больше всего бесит лень сценаристов, когда им не хочется сделать победу героя хоть сколько-нибудь правдоподобной. Когда авторы пытаются склеить расползающийся по швам сценарий методом «а давай типа они крутые хакеры и взломали ФБР коробкой спичек и носком». Сюда, конечно, относятся не только сцены с хакерами, а вообще все подобные: «мой алгоритм вычислит его», «мы загрузили данные в компьютер». Как в меме про «квантовый».

Мы же, на всех уровнях понимая товарищей разработчиков, со своей стороны подытожим: игровое кино — это всегда выдумка, а не документалистика. Технологии в фильмах зачастую служат художественным приёмом, а не точным отражением реальности. И разбор реальных ограничений и возможностей технологий помогает развивать критическое мышление — как в работе, так и в жизни. При этом хороший фильм с увлекательным сюжетом и сильными героями всегда найдёт отклик у аудитории, даже если детали хакерских атак или фрагменты интерфейсов далеки от истины.